300000 маршрутизаторів mikrotik уразливі перед дистанційним виконанням коду, повідомляє arstechnica. Це може привести до їх потрапляння до складу ботнетів, участі в ddos-атаках і крадіжці персональних даних.

Фахівці з інформаційної безпеки з компанії eclypsium просканували інтернет у пошуках пристроїв mikrotik з уразливими версіями прошивки. Хоча виробник випускав оновлення, значна частина користувачів досі не встановили їх. Уразливості з’явилися в 2018 і 2019 роках.

Небезпека є далеко не теоретичною. На початку червня 2018 року фахівці з лабораторії касперського повідомили, що витончене шкідливий додаток slingshot уникало виявлення протягом 6 років і спочатку поширювалося через маршрутизатори mikrotik. Шкідливі файли завантажувалися за допомогою службової утиліти для настройки маршрутизаторів під назвою winbox. Шкідливий код передавався з файлової системи маршрутизаторів на підключені комп’ютери.

Через кілька місяців фахівці з безпеки з trustwave зафіксували дві шкідливі кампанії проти маршрутизаторів mikrotik. Для цього вони проаналізували інструмент цру vault7, який був опублікований у витоках wikileaks.

У 2018 році китайська компанія netlab 360 повідомила, що тисячі маршрутизаторів mikrotik увійшли до складу ботнету через уразливість cve-2018-14847. Фахівці eclypsium називають цю вразливість однією з трьох високого ступеня небезпеки, які не були закриті в необновленних маршрутизаторах. Разом з уразливостями cve-2019-3977 і cve-2019-3978 вони виявлені в 300000 примірників маршрутизатора.

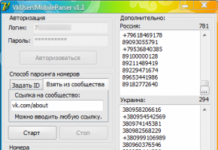

Фахівці випустили безкоштовний програмний додаток для виявлення того, є в маршрутизаторі mikrotik уразливості чи ні. Користувачам рекомендується завжди встановлювати останні версії прошивки, складні паролі і відключати функцію віддаленого адміністрування, якщо без неї можна обійтися.

![Garena Brute [Public]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1342882421_3140177-218x150.png)

![Havij 1.152 Pro [Cracked]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1345762875_2012-08-24_045049-218x150.jpg)

![[Пошук вразливостей та їх розкрутка] Клацаємо як горішки](http://catalog-security.com.ua/wp-content/uploads/2022/03/1386651929_sql-injection-218x150.gif)

![Pandora RAT 2.1 [Beta]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1382084579_1-218x150.png)

![[NEW] Origin Game Checker](http://catalog-security.com.ua/wp-content/uploads/2022/03/1354623032_c855408a8bad7b2931f19d15cbfecdf6-218x150.png)

![[Prime World] BruteForce](http://catalog-security.com.ua/wp-content/uploads/2022/03/1427827600_32b27772dc8d5fd79a27b64efbcfd3d4-100x70.jpg)