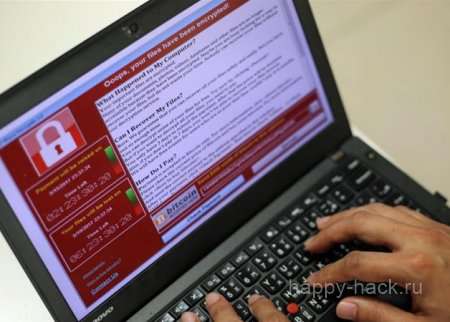

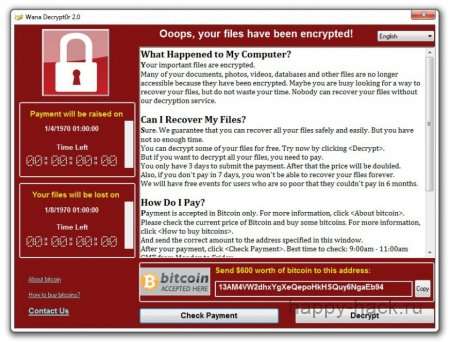

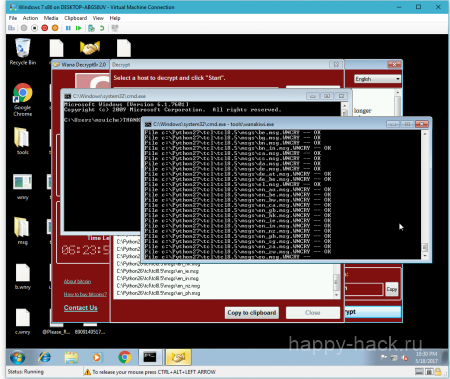

Вірус – вимагач WannaCry атакував 12 травня, в п’ятницю більш 75000 комп’ютерів по всьому світу. В основному постраждали великі компанії, організації, транспортні компанії, медичні та навчальні заклади, навіть МВС РФ WannaCry не обійшов стороною. На даний момент постраждало вже понад 300000 комп’ютерів більш ніж в 100 країнах. WanaCrypt0r 2.0, або як його ще називають “WannaCry“, поширюється шляхом поштових вкладень. Опинившись в системі вірус сканує диски і мережеві папки на наявність файлів з певними розширеннями (понад 160) і шифрує їх додаючи розширення .WNCRY. Потім підключаються функції хробака – саме поширення, WannaCry сканує доступні ip адреси на 445 порт і поширюється по локальній мережі. Видаляється даний шифратор як і інші шифратори – винлоки, входом в систему через “безпечний режим”, очищенням автозавантаження і реєстру, фізичним видаленням файлів вірусу, видаленням зайвих записів з файлу C:\Windows\System32\drivers\etc\hosts. АЛЕ, у випадку якщо ви побачили на своєму моніторі характерне віконце WannaCry, потребує вас відправити 300$ на биткоин гаманець, ні в якому разі не поспішайте вимикати або перезавантажувати комп’ютер, є шанс розшифрувати файли!

Wanakiwi – утиліта в більшості випадків допоможе розшифрувати зашифровані вірусом WannaCry файли, але тільки в тому випадку якщо після зараження комп’ютер не відключався і процес, генерировавший ключ все ще запущений. Враховуючи той факт, що цей метод заснований на скануванні адресного простору процесу, який згенерував ці ключі, це означає, що якщо цей процес був убитий, наприклад, шляхом перезавантаження – вихідна пам’ять процесу буде втрачена. Дуже важливо, щоб користувачі НЕ перезавантажили свою систему перед тим, як вдатися до допомоги Wanakiwi.

При запуску Wanakiwi автоматично шукає процеси, такі як:

– wcry.exe

– data_1.exe

– ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa.exe

– tasksche.exe

Але якщо у вашому випадку назва процесу відрізняється від стандартних то Wanakiwi можна запустити через консоль cmd з параметрами pid або process, чітко вказавши програмі з яким процесом працювати:

У процесі роботи wanakiwi буде розшифровувати файли створюючи їх як нові, не зачіпаючи зашифровані файли з розширенням .WNCRY.

Після того як файли будуть розшифровані рекомендується важливі файли скопіювати на зовнішній носій або хмарне сховище, потім виконати перезавантаження системи в “безпечному режимі” і видалити файли вірусу і сліди його присутності. Після чого виконати оновлення операційної системи. Microsoft випустила оновлення для всіх уразливих систем, в тому числі і для вже не підтримується windows XP.

![Garena Brute [Public]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1342882421_3140177-218x150.png)

![Havij 1.152 Pro [Cracked]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1345762875_2012-08-24_045049-218x150.jpg)

![[Пошук вразливостей та їх розкрутка] Клацаємо як горішки](http://catalog-security.com.ua/wp-content/uploads/2022/03/1386651929_sql-injection-218x150.gif)

![Pandora RAT 2.1 [Beta]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1382084579_1-218x150.png)

![[NEW] Origin Game Checker](http://catalog-security.com.ua/wp-content/uploads/2022/03/1354623032_c855408a8bad7b2931f19d15cbfecdf6-218x150.png)